Login

Die Broschüre behandelt Informationssicherheit und Cyber Safety mit Fokus auf ISMS nach ISO/IEC 27001. Sie zeigt, wie Unternehmen ihre Daten, Netzwerke und Systeme vor Cyberangriffen schützen können. Enthalten sind Ansätze zu Risikomanagement, Notfall- und Recovery-Management, Cyber-Krisenmanagement sowie ein 8-Phasenmodell zur Einführung eines ISMS mit GAP-Analyse und Audits.

Das Dokument beschreibt die Definition und Analyse des Schutzbedarfs von IT-Assets und Informationen. Es behandelt Vertraulichkeit, Verfügbarkeit und Integrität und zeigt, wie personenbezogene Daten, Auftrags- und Kundendaten sowie IT-Systeme bewertet und klassifiziert werden. Grundlage bildet das IT-Grundschutzmodell.

Die Cyber Krisenmanagement Map zeigt Abläufe und Massnahmen bei IT- und Cyberereignissen. Dargestellt sind Problemerfassung, Sofortmaßnahmen, Zusammenarbeit mit dem Krisenstab, Cyber-Krisenkommunikation, forensische Untersuchungen sowie Schnittstellen zu Polizei und Behörden.

Das Cyber Security Konzept gliedert sich in vier Hauptbereiche: Informationssicherheit, Business/Service Continuity Management, Cyber-Krisenmanagement & Kommunikation sowie Datenschutz. Es zeigt die strategischen und operativen Grundlagen für ein umfassendes Sicherheitsmanagement in Unternehmen.

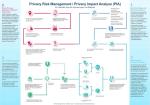

Das Dokument erklärt Privacy Risk Management und Privacy Impact Assessment (PIA). Es beschreibt die Bewertung von Datenschutzrisiken wie unzulässigem Zugriff, Datenverlust oder ungewollten Änderungen. Es zeigt Anforderungen, Methodik und Masnahmen zur Risikominimierung sowie die Rolle von Datenschutzbehörden.

Das Dokument zeigt eine Data-Governance-Softwarelösung für Datenklassifizierung und Automatisierung. Funktionen sind Suchen, Analysieren, Modellieren, Klassifizieren, Verschlagworten und Definieren von Aktionen. Die Lösung integriert Daten aus Systemen wie Office 365, SharePoint, ERP oder CRM.

Das Dokument stellt die Struktur eines Data-Governance-Programms dar. Es unterscheidet Ebenen wie Executive, Strategie, Programm und operative Ebene. Dabei werden Verantwortlichkeiten für Führung, Finanzierung, Qualitätsmanagement und Datenarchitektur aufgezeigt.

Das Dokument beschreibt die Durchführung einer IT/Digital-Risikoanalyse. Es umfasst Vorbereitung, Risikoidentifizierung, Bewertung, Workshops und Auswertung. Ziel ist die Identifizierung von Top-Risiken, die Schaffung eines objektiven Risikobildes und die Unterstützung durch Experten.

Das Dokument beschreibt Digital Risk Management nach dem COSO-Modell. Es beinhaltet Governance, Kultur, Strategie, Risikoidentifizierung, Kommunikation und Monitoring. Ziel ist die Integration von Cyber Security, Privacy und Business Performance in ein ganzheitliches Risikomanagement.

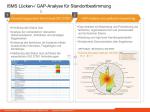

Das Dokument beschreibt die Durchführung einer GAP-Analyse zur ISO 27001. Es beinhaltet Self-Assessments mit Fragebogen, Interviews und Workshops zur Erhebung des Ist-Zustands. Die Ergebnisse werden grafisch ausgewertet und priorisiert, um Handlungsfelder für Informationssicherheit auf fachlicher, organisatorischer, prozessualer und technischer Ebene abzuleiten.

Das Dokument stellt die 14 Bausteine des ISMS nach ISO/IEC 27001 vor. Dazu gehören Risikoanalyse, Sicherheitsvorfallmanagement, interne Audits, kontinuierliche Verbesserung, Awareness-Programme sowie Rollen und Verantwortlichkeiten. Zusammen bilden sie den Rahmen für ein funktionierendes Informationssicherheits-Managementsystem.

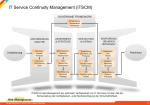

Das Dokument zeigt die Implementierung des IT Service Continuity Management (ITSCM) in 6 Schritten: Initiierung, Analyse, Design, Implementierung, Tests & Übungen sowie Pflege & Review. Behandelt werden u.a. Business Impact Analyse, Risikobewertung, Präventionsmaßnahmen, Disaster-Recovery-Pläne und Cyber-Krisenmanagement.

Das Dokument stellt das NIST Cyber Resilience Framework vor. Es deckt fünf Kernfunktionen ab: Identifizieren, Schützen, Erkennen, Reagieren und Wiederherstellen. Diese bieten einen 360°-Ansatz für Cybersicherheit und Resilienz inklusive Governance, Risikomanagement und Lieferkettenmanagement.

Das Notfallhandbuch enthält standardisierte Verfahren und Pläne für den Umgang mit IT-Notfällen. Es umfasst Alarmierungswege, Rollen und Verantwortlichkeiten, Handlungsanweisungen sowie Recovery-Maßnahmen. Ziel ist es, bei Störungen schnell und koordiniert reagieren zu können.

Das Dokument erklärt die Grundlagen des IT Service Continuity Managements (ITSCM). Es unterscheidet vorsorgliche Maßnahmen wie Risikoanalyse und Notfallplanung sowie reaktive Maßnahmen wie Alarmierung, Cyber-Krisenmanagement und Recovery. Ziel ist die Sicherstellung der Verfügbarkeit geschäftskritischer IT-Services.

Das Dokument beschreibt den ITSCM-Managementprozess von Governance über Strategie, Gestaltung, Implementierung bis hin zu Tests und Instandhaltung. Besonderes Augenmerk liegt auf Disaster-Recovery-Programmen, Business Impact Analysen und der Integration in Unternehmensprozesse.

Die Service Impact Analyse (SIA) unterstützt Unternehmen bei der Identifizierung und Priorisierung von Service-Ausfällen. Sie umfasst Service-Mapping, Ereigniserfassung, Automatisierung von Fixes und die kontinuierliche Aktualisierung von Servicelandschaften. Ziel ist die Sicherstellung geschäftskritischer Prozesse.

Das Dokument stellt den Aufbau eines ISMS-Rahmenwerks dar. Es beschreibt Leitlinien, Richtlinien und Verfahren auf strategischer, taktischer und operativer Ebene. Behandelt werden Themen wie Rollen, Verantwortlichkeiten, Netzwerksicherheit, Incident Management, Backup, Kryptografie und Risikomanagement. Ziel ist ein umfassender Rahmen für Informationssicherheit nach ISO 27001.

Die Grafik zeigt den Prozess der Gefährdungsanalyse für kritische ICT-Services und Assets. Sie beschreibt, wie Risiken identifiziert und bewertet werden (z. B. Ursachen wie Brand, Stromausfall, Wirkungen wie Nichtverfügbarkeit). Anhand der Business Impact Analyse (BIA) wird der Schutzbedarf für Standorte, Gebäude und zentrale ICT-Infrastruktur ermittelt. Zudem werden Risikostrategien wie Akzeptieren, Vermindern, Übertragen oder Vermeiden sowie Massnahmen zur Reduktion der Eintrittswahrscheinlichkeit und Minimierung der Folgen dargestellt.

Die Grafik stellt das 8-Phasenmodell zur Umsetzung eines Information Security Management Systems (ISMS) gemäß ISO 27001/27002 dar. Die Schritte reichen von der Rückhaltgewinnung im Management, Self-Assessment und GAP-Analyse über die Definition des Geltungsbereichs und Schutzbedarfs bis hin zur Durchführung von Risikobeurteilungen. Weitere Phasen umfassen die Erstellung von Massnahmenplänen, die Umsetzung von Verbesserungen sowie Security Awareness und Schulungen. Projektlaufzeiten werden mit ca. 18 Monaten angegeben.

8304 Wallisellen / Zürich

Schweiz

Tel. +41 44 360 40 40

Fach-Seiten

YouTube Kanal

Expertise

Seit 1988 produktunabhängige und neutrale Resilienz-Management & GRC Beratung.

Folgen Sie uns: